اسکیمر (Skimmer) یک ابزار سختافزاری یا نرمافزاری است که بدون اطلاع صاحب کارت، اطلاعات حساس کارت بانکی مثل شماره کارت، CVV2، تاریخ انقضا و رمز اول را سرقت میکند. این دستگاه یا ابزار معمولاً بهصورت مخفیانه درون یا روی کارتخوانها، خودپردازها یا حتی دستگاههای POS قابلحمل قرار داده میشود.

🎯 هدف اصلی: کپی اطلاعات کارت بانکی برای برداشت غیرقانونی یا فروش آن در بازارهای زیرزمینی.

🧠 چرا باید اسکیمر را بشناسیم؟

در دنیایی که پرداختها بهصورت دیجیتال انجام میشود، یک دستگاه کوچک اسکیمر میتواند کل دارایی شما را به خطر بیندازد. کاربران اغلب بدون آگاهی از وجود این دستگاه، کارت خود را وارد کارتخوان آلوده کرده و تمام اطلاعاتشان را فاش میکنند.

📜 تاریخچه مختصر اسکیمر

اولین موارد گزارششده از اسکیمر به دهه ۹۰ میلادی در آمریکا بازمیگردد. مجرمان با استفاده از دستگاههای خواندن مغناطیسی کارت اطلاعات را کپی میکردند. با توسعه فناوری و افزایش پرداختهای بیسیم، اسکیمرهای امروزی بسیار پیشرفته، کوچک و نامرئی شدهاند.

🎥 فیلم واقعی از سرقت اطلاعات توسط اسکیمر

در سال ۲۰۲۳، پلیس فتا ویدیویی منتشر کرد که در آن فردی با استفاده از اسکیمر بسیار ظریف، تنها در ۸ ثانیه اطلاعات کارت قربانی را سرقت میکند. این ویدیو در شبکههای اجتماعی بازتاب گستردهای داشت و آگاهی کاربران را نسبت به این تهدید افزایش داد.

🔍 انواع اسکیمر کارتخوان

| نوع اسکیمر | توضیحات |

|---|---|

| اسکیمر سختافزاری (فیزیکی) | دستگاه کوچکی است که روی ورودی کارت کارتخوان نصب میشود و هنگام کشیدن کارت، اطلاعات را ذخیره میکند. |

| اسکیمر بیسیم (NFC / RFID) | از فاصله نزدیک اطلاعات کارتهای بدون تماس (Contactless) را سرقت میکند. |

| اسکیمر نرمافزاری (Malware) | بدافزارهایی که در سیستم عامل کارتخوان یا ATM نصب میشوند و اطلاعات کارت را ضبط میکنند. |

| دوربین مخفی | همراه با اسکیمر نصب میشود تا هنگام وارد کردن رمز، از روی کلیدها فیلمبرداری کند. |

📌 نمونه واقعی اسکیمر در ایران

در سال ۱۳۹۹، یک باند در مشهد دستگیر شد که با نصب اسکیمر روی دستگاههای کارتخوان سیار فروشگاهی، اطلاعات بیش از ۲۵۰ کارت بانکی را سرقت کرده بودند. پلیس فتا اعلام کرد که درآمد روزانه این باند از این روش، بیش از ۴۰ میلیون تومان بوده است!

🧬 عملکرد اسکیمر چگونه است؟

- نصب مخفیانه دستگاه روی POS یا ATM

- وارد کردن کارت توسط کاربر ناآگاه

- دستگاه اسکیمر، دادههای مغناطیسی را ضبط میکند

- در برخی مدلها، دوربین مخفی نیز رمز را ثبت میکند

- اطلاعات از طریق بلوتوث یا حافظه داخلی منتقل میشود

- سارق میتواند با این دادهها، کارت تقلبی بسازد یا مستقیماً پول برداشت کند

📈 چرا اسکیمر کارتخوان خطرناکتر از هک اینترنتی است؟

| ویژگی | اسکیمر | هک اینترنتی |

|---|---|---|

| وابستگی به اینترنت | ندارد | دارد |

| قابل کشف بودن توسط کاربر | بسیار دشوار | نسبی |

| زمان مورد نیاز برای حمله | چند ثانیه | چند دقیقه تا ساعت |

| استفاده مجدد از دستگاه | بله، بارها | بسته به موفقیت هک |

⛔ نکته مهم: حتی کارتهایی که هیچوقت برای خرید اینترنتی استفاده نمیشوند، در معرض تهدید اسکیمر هستند.

✍️ در پارت دوم مقاله، خواهید خواند:

- جزئیات فنی ساختار اسکیمرها

- ابزارهایی که مجرمان برای ساخت اسکیمر استفاده میکنند

- نحوه عملکرد دقیق اسکیمرهای RFID

- تحلیل مهندسی چند مدل رایج اسکیمر جهانی و ایرانی

📘 پارت دوم: ساختار فنی اسکیمر کارتخوان + تحلیل نمونههای واقعی

⚙️ اسکیمر چگونه از لحاظ فنی کار میکند؟

اسکیمرها معمولاً از چند جزء اصلی تشکیل شدهاند که بهشکل ماهرانهای داخل دستگاه کارتخوان یا ATM جاسازی میشوند:

- هد مغناطیسی (Magnetic Head Reader)

- دادهی نوار مغناطیسی کارت را میخواند.

- پردازنده کوچک (Microcontroller)

- اطلاعات کارت را پردازش و ذخیره میکند.

- حافظه داخلی یا Micro SD

- برای ذخیرهسازی اطلاعات تا صدها کارت بانکی.

- باتری لیتیومی کوچک

- تامین برق دستگاه بدون نیاز به منبع خارجی.

- ماژول ارتباطی (بلوتوث / GSM / وایفای)

- برای انتقال سریع اطلاعات به لپتاپ یا گوشی مهاجم.

- دوربین مخفی (Optional)

- ثبت تصویر دست قربانی هنگام وارد کردن رمز کارت.

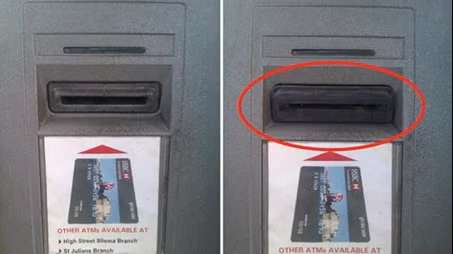

💡 ساختار ظاهری اسکیمر فیزیکی

در ظاهر، اسکیمر بسیار شبیه ورودی کارت در دستگاههای POS یا ATM است. طراحی آن بهگونهای انجام میشود که تشخیص آن برای کاربران عادی تقریباً غیرممکن است.

| بخش | توضیح |

|---|---|

| قاب پلاستیکی مشابه دستگاه | روی ورودی کارت سوار میشود |

| فاصله چند میلیمتری برای هد مخفی | اطلاعات مغناطیسی را کپی میکند |

| برچسب QR تقلبی | برخی کاربران را به صفحات جعلی میکشاند |

🧪 تحلیل فنی اسکیمرهای پیشرفته

نمونه ۱: MSR-X6 (Skimmer Miniature)

- اندازه: فقط 4.5 سانتیمتر

- قابلیت ضبط 1024 کارت

- اتصال بلوتوث برای استخراج اطلاعات در لحظه

- قیمت در بازار سیاه: حدود 300 دلار

نمونه ۲: RFID Skimmer – NFC Pro

- مخصوص کارتهای Contactless (بدون تماس)

- محدوده دریافت سیگنال تا 10 سانتیمتر

- قابلیت ضبط UID و اطلاعات بانکی در کمتر از 1 ثانیه

- پرفروش در دارکوب با بسته نرمافزار مدیریت

نمونه ۳: بدافزار POS – نرمافزاری

- مستقیماً در سیستم عامل POS نصب میشود

- تمامی کارتهای عبوری را ثبت میکند

- توسط باندهای حرفهای برای حمله به فروشگاههای زنجیرهای استفاده میشود

🔬 نحوه استخراج اطلاعات کارت توسط اسکیمر

- کاربر کارت را وارد دستگاه میکند.

- هد مغناطیسی پنهان اطلاعات را میخواند.

- این داده به پردازنده منتقل میشود.

- رمز توسط دوربین یا صفحهکلید تقلبی دریافت میشود.

- دادهها در حافظه ذخیره یا بیسیم منتقل میشوند.

- مجرم اطلاعات را روی کارت خام (Blank Card) کپی میکند.

- برداشت از حساب یا فروش اطلاعات در دارکوب آغاز میشود.

📸 نمونههای واقعی از نصب اسکیمر

مورد ۱: سارق میدان ونک تهران – ۱۴۰۱

با نصب اسکیمر به مدت ۲ ساعت روی دستگاه ATM، اطلاعات ۳۲ کارت بانکی را ضبط کرده و با کارتهای خام بیش از ۶۰ میلیون تومان برداشت کرد.

مورد ۲: فروشنده پوشاک در کرمان – ۱۴۰۲

با نصب اسکیمر در دستگاه کارتخوان فروشگاه، طی یک ماه اطلاعات مشتریان را ذخیره میکرد و از آنها سوءاستفاده مالی میکرد.

⛔ چرا مقابله با اسکیمر دشوار است؟

- سایز بسیار کوچک دستگاهها

- طراحی استتاری

- عدم نیاز به اینترنت

- جابهجایی سریع اسکیمر توسط مجرم

📘 پارت سوم: روشهای شناسایی اسکیمر کارتخوان + ترفندهای مهندسی اجتماعی

🔍 چگونه یک کارتخوان آلوده به اسکیمر را تشخیص دهیم؟

گرچه اسکیمرها بسیار حرفهای طراحی میشوند، اما هنوز هم با دقت میتوان نشانههایی از حضور آنها را تشخیص داد.

🚨 نشانههای ظاهری دستگاه آلوده:

| نشانه | توضیح |

|---|---|

| وجود قطعه پلاستیکی اضافی | در ورودی کارت یا صفحه کلید، قطعهای شبیه به قاب اما با تفاوت رنگ یا ضخامت مشکوک |

| سفت بودن یا لق زدن ورودی کارت | ورودی کارت باید ثابت و روان باشد؛ لق بودن یا گیر کردن نشانه وجود اسکیمر است. |

| چراغهای غیرمعمول یا بدون حرکت | برخی اسکیمرها برای فریب کاربر از LED جعلی استفاده میکنند. |

| عدم نمایش نام فروشنده یا اطلاعات تراکنش | دستگاههای جعلی یا هک شده ممکن است اطلاعات ناقص یا گمراهکننده نمایش دهند. |

🔐 بررسی رفتار دستگاه قبل از پرداخت

- دستگاههای آلوده ممکن است چند بار پیام خطا دهند تا رمز را چند بار وارد کنید.

- نمایش پیامهای عمومی مثل “دوباره تلاش کنید” یا “تراکنش ناموفق” پس از وارد کردن رمز.

- عدم صدور رسید چاپی یا رسید دیجیتال مشکوک.

📌 توصیه: همیشه رسید خود را دریافت کنید و در صورت دیدن خطاهای تکراری، از استفاده مجدد خودداری کنید.

🎭 مهندسی اجتماعی: ابزار پنهان سارقان

مهندسی اجتماعی روشی است که در آن مجرم با فریب، رفتار یا اعتماد کاربر را دستکاری میکند تا اطلاعات حساس مثل رمز را فاش کند. در مورد اسکیمرها، مهندسی اجتماعی نقش حیاتی دارد.

مثالهایی از مهندسی اجتماعی در پرداختها:

- درخواست از کاربر برای دوبار وارد کردن رمز

- “ببخشید دستگاه قطع شد، دوباره رمز رو بزنید…”

- ایجاد صف شلوغ برای برهمزدن تمرکز کاربر

- مشتری در شلوغی عجله میکند و به ظاهر دستگاه توجهی نمیکند.

- جلب اعتماد از طریق پوشش فروشنده واقعی

- فروشندهای که دستگاهش اسکیمر دارد، با پوشش کاملاً رسمی و فروشگاهی ظاهر میشود.

- درخواست کارت برای کشیدن توسط خود فروشنده

- فروشنده کارت را میگیرد و در اسکیمر مخصوص وارد میکند و سپس دستگاه واقعی را نشان میدهد.

⚠️ فروشندههایی که با سارقان همکاری دارند

در بسیاری از پروندههای پلیس فتا، مشخص شده است که برخی فروشندگان عمدی با مجرمان همکاری میکنند یا حتی خودشان اسکیمر را روی POS نصب میکنند.

| نشانههای فروشنده مشکوک | توضیح |

|---|---|

| اصرار به کشیدن کارت توسط خودش | کاربر را از تماس با دستگاه دور میکند |

| عدم پاسخگویی درباره خطاهای دستگاه | فرار از توضیح درباره عملکرد عجیب دستگاه |

| استفاده از دستگاههای POS متفرقه | دستگاههایی که نام بانک یا شرکت سرویسدهنده ندارند |

| عدم دریافت شماره تماس یا کد ملی در فاکتور | برای پیگیری، اطلاعات ناقصی از مشتری ثبت میشود |

🧪 تجربه واقعی از شناسایی اسکیمر توسط مشتری

آقای «م. ش» از اهواز:

«فروشنده وقتی دید که دستگاهش ۳ بار رمز اشتباه زد، گفت خودش کارت را بکشد. ولی من متوجه شدم که دستگاه ظاهراً ضخیمتر از حد عادیه. رفتم بانک، فهمیدم اطلاعات کارتم توسط اسکیمر ضبط شده بود. پلیس فتا بعداً اون فروشگاه رو تعطیل کرد.»

🛡️ راهکارهای پیشگیری رفتاری برای کاربران

- همیشه خودت کارت را بکش

- رمز را پشت دست بگیر یا با دست دیگر بپوشان

- به دستگاههایی که از بانکهای ناشناس هستند اعتماد نکن

- درصورت هرگونه شک، تراکنش را لغو کن و از جای دیگر خرید کن

مطلب مرتبط:

📘 پارت چهارم: مقابله فنی با اسکیمر کارتخوان + قوانین و پروندههای مهم در ایران

🛡️ راهکارهای فنی برای مقابله با اسکیمر

در کنار دقت کاربر، تکنولوژی هم نقش بزرگی در مقابله با سرقت اطلاعات بانکی ایفا میکنه. در ادامه ابزارها و روشهایی معرفی میشن که به کاهش خطرات کمک میکنن:

1. استفاده از رمز دوم پویا (OTP)

🔐 رمز یکبار مصرف (OTP)، یکی از قویترین راهکارها برای جلوگیری از سوءاستفاده از اطلاعات کارت هست، بهویژه در خریدهای اینترنتی یا خدمات مبتنی بر رمز دوم.

| مزایا | معایب |

|---|---|

| غیرفعال بودن رمز پس از چند ثانیه | نیاز به اینترنت یا پیامک |

| عدم امکان ذخیرهسازی توسط اسکیمر | وابستگی به گوشی یا اپلیکیشن بانک |

| جلوگیری از استفادههای بعدی | ممکن است برای کاربران مسن سخت باشد |

2. محافظ RFID برای کارتهای Contactless

در کارتهای بانکی با قابلیت NFC یا RFID، اطلاعات بدون تماس و بهصورت بیسیم منتقل میشن. سارقان میتونن با نزدیک کردن دستگاه به کارت شما در کیف یا جیب، اطلاعات رو بخونن!

🔒 راهحل: استفاده از کاور یا کیف RFID Blocker

این تجهیزات با لایههای فلزی داخلی، مانع انتقال سیگنال از کارت به اسکنر میشن.

3. دستگاه شبیهساز کارتخوان (Anti-Skimmer Shield)

بانکها و شرکتهای پرداختیاری، شیلدهایی برای نصب روی کارتخوان ارائه میدن که:

- ورودی کارت رو محصور میکنه

- امکان نصب قطعه اضافی یا اسکیمر روی دستگاه رو غیرممکن میکنه

- هرگونه دستکاری یا تغییر در ظاهر دستگاه رو سریعاً نشان میده

4. رمز اول پیامکی (PIN-on-SMS)

در برخی سرویسهای مالی (مثل خرید شارژ یا قبض)، به جای وارد کردن رمز در کارتخوان، یک کد تأیید از طریق پیامک برای شما ارسال میشه.

این روش بهویژه در پرداختهای دستگاههای سیار (POS بیسیم) بسیار ایمنتره.

⚖️ قوانین جمهوری اسلامی ایران درباره اسکیمر

بر اساس قوانین کیفری ایران، استفاده یا فروش تجهیزات مرتبط با اسکیمر جرم محسوب میشود و مشمول مجازات سنگینیست.

📚 ماده قانونی:

بر اساس ماده ۱ قانون جرایم رایانهای و تبصرههای آن:

- هرگونه دسترسی غیرمجاز به دادههای بانکی، جرم است.

- ساخت، فروش، یا نصب تجهیزات اسکیمر با نیت سوء، مجازات حبس از 1 تا 5 سال دارد.

- در صورت سرقت مالی، بازپرداخت تمام وجوه به قربانی الزامی است.

⚖️ پروندههای مهم اسکیمر در ایران

🕵️♂️ پرونده معروف «اسکیمر شیراز» – ۱۴۰۰

یک باند در شیراز با نصب قطعات اسکیمر روی ۷۰ دستگاه POS، اطلاعات بانکی بیش از ۸۰۰ نفر را به سرقت بردند. بیش از ۲.۵ میلیارد تومان از حسابها برداشت شده بود.

پلیس فتا با بررسی تراکنشها و تطبیق زمان، باند را شناسایی و دستگیر کرد.

🕵️♂️ پرونده اسکیمر در فرودگاه مهرآباد – ۱۴۰۲

در یکی از غرفههای فروش داخل ترمینال، دستگاهی کشف شد که روی کارتخوان اصلی سوار شده بود و دادهها را از طریق بلوتوث به گوشی مهاجم منتقل میکرد.

این کشف با هوشیاری یک مأمور امنیتی انجام شد که متوجه تفاوت شکل ورودی کارت با مدلهای رسمی شرکت پرداختیاری شده بود.

👮♂️ اقدامات پلیس فتا برای مقابله با اسکیمر

- ردیابی تراکنشهای مشکوک در سیستمهای بانکی

- انتشار آموزش و اطلاعرسانی عمومی

- معرفی نرمافزارهای بررسی اصالت POS به فروشگاهها

- همکاری با شرکتهای پرداخت برای بهروزرسانی سفتافزار دستگاهها

📲 اپلیکیشنهای مفید برای شناسایی دستگاه آلوده

| اپلیکیشن | کاربرد |

|---|---|

| Shaparak POS Checker | بررسی اصالت دستگاه کارتخوان |

| Iran Card Security Guide | آموزش رفتار امن بانکی |

| OTP Generator | ساخت رمز دوم یکبار مصرف از بانکها |

🧾 جمعبندی نهایی مقاله

اسکیمر کارتخوان، یکی از پیچیدهترین و خطرناکترین روشهای سرقت اطلاعات بانکیست که در سکوت کامل، بدون هیچ نشانهای، دارایی افراد را تهدید میکند. در این مقاله سعی کردیم:

🔹 تعریف دقیق، ساختار، عملکرد و انواع اسکیمر را توضیح دهیم

🔹 نشانههای ظاهری و رفتاری دستگاههای آلوده را آموزش دهیم

🔹 با ترفندهای مهندسی اجتماعی و همکاری برخی فروشندگان آشنا شویم

🔹 راهکارهای پیشگیری فنی (مثل OTP، RFID Blocker، شیلد کارت) را معرفی کنیم

🔹 قوانین ایران و پروندههای واقعی مربوط به این جرم را بررسی کنیم